La cybercriminalité suit la piste ... de vos empreintes digitales !

jeudi 17 novembre 2016

Le problème de la protection des données reste important tant qu'il existe des gens qui cherchent à les voler, autrement dit, c'est toujours important ! A leur tour, les développeurs de sites et d'applications, ainsi que les fabricants de gadgets vont constamment essayer d'inventer des technologies efficaces pouvant assurer l'accès aux données uniquement à leurs propriétaires. C'est une tendance positive.

Après avoir enterré l'espoir d'apprendre aux utilisateurs à utiliser des mots de passe forts et d'en changer périodiquement, les éditeurs de logiciels ont commencé à promouvoir des moyens alternatifs d'authentification. Ainsi est arrivée l'ère "biométrique": l'authentification par les empreintes digitales, les caractéristiques de la rétine ou du visage dans son ensemble.

Quels sont les inconvénients de l'authentification biométrique ? La perte d'un doigt, d'un oeil ? Non, c'est exagéré. Prenons pour exemple une situation banale - le vol ou la perte de son appareil mobile, qui tombe donc entre les mains d'un nouveau propriétaire curieux.

Une fuite de données sur quatre ayant eu lieu dans des sociétés financières et des banques des États-Unis au cours des dernières années était liée à des appareils mobiles perdus, et seule une fuite sur cinq s'est produite à la suite d'une attaque informatique. 14% des incidents étaient accidentels, et 13% ont été provoqués par des collaborateurs au sein de l’entreprise (insiders).

Le problème est que nos empreintes digitales ne changent pas. Où que ce soit et quelle que soit l’époque, les empreintes digitales que nous laissons restent toujours les nôtres.

Il suffit de faire une photo haute résolution pour reproduire nos empreintes. À l’aide d’une série de manipulations techniques, ainsi qu'en utilisant des matériaux appropriés, il est possible de reproduire les empreintes digitales et de les utiliser pour usurper l'identité d’une personne. Ce ne sont pas toujours les malfaiteurs qui en profitent.

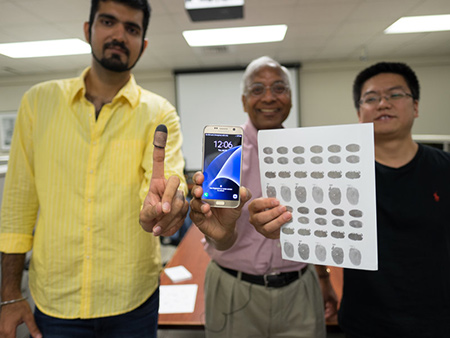

Le professeur Anil Jain, qui travaille à l’Université du Michigan (Etats-Unis), a aidé à découvrir un meurtre à l’aide du téléphone de la victime, un Samsung Galaxy S6, qui était verrouillé avec un mot de passe sous forme d’empreintes digitales. Jain et son équipe ont pu obtenir les empreintes digitales et les ont imprimées sur du papier conducteur (les doigts humains sont conducteurs d’électricité).

Par ailleurs, sur nos téléphones portables, nos empreintes digitales demeurent également !

Ce n'est pas toute la surface de l'empreinte qui est prise en compte lors de l'authentification : normalement, seuls certains points caractéristiques sont utilisés : la fin des lignes, les bifurcations, les points isolés. Les données sur la structure morphologique de l'empreinte sont également prises en compte : la position relative des lignes fermées des figures papillaires, des lignes « en arc » et des spirales. Les caractéristiques de la figure papillaire sont converties en un code unique, qui contient l'information liée à l'image de l'empreinte. Ce sont les codes des empreintes digitales qui sont stockés dans les bases de données utilisées pour la recherche et la comparaison. Dans certains cas, ceci conduit au fait que les empreintes digitales de différentes personnes peuvent être "similaires".

La figure papillaire de l'empreinte est facile à endommager par des petites rayures, des coupures. Les entreprises d’une centaine de salariés qui ont utilisé des scanners d’empreintes témoignent d'un haut taux de pannes de ces derniers. Beaucoup de scanners ne fonctionnent pas correctement si la peau est trop sèche et ne peuvent pas être utilisés pour les personnes âgées. Lors d'une conversation dans le cadre de la dernière expo MIPS, le chef de la sécurité d'une grande entreprise chimique a raconté que leur tentative de mettre en place des scanners d’empreintes digitales dans l'entreprise a échoué (ils avaient besoin de différents types de scanners), parce que des traces minimales de produits chimiques laissées sur les bouts des doigts des employés provoquaient des problèmes de fonctionnement des systèmes de sécurité des scanners, les scanners considérant de telles empreintes comme falsifiées. D'autre part, le système n'est pas suffisamment protégé contre l'impression de fausses images, car la méthode est très populaire. Bien sûr, il est impossible de duper tous les scanners en utilisant les méthodes des héros de l'émission américaine MythBusters. Mais pour certaines personnes dont les doigts seraient « spécifiques » (ayant des particularités de température corporelle, d’humidité), la probabilité de refus d’accès au scanner peut atteindre 100 %. Le nombre de ces personnes « refusées » varie. Entre 1% pour les scanners coûteux et 10% pour les scanners standard.

Ici vous pouvez savoir ce que les héros de MythBusters disaient à propos des moyens de contourner les systèmes biométriques.

Le projet Lumières sur la sécurité recommande

- Les nouvelles technologies sont souvent sources de progrès, mais il ne faut pas avoir une confiance totale dans la publicité faisant l’éloge de nouveautés et surtout ne pas courir acheter un nouveau mobile. Il est fort possible que les avantages d'une nouvelle technologie aillent de paire avec un bouquet de gros problèmes.

- Nous sommes loin d'affirmer que l'utilisation des outils biométriques d'authentification est un mal. C'est ainsi mais en même temps ce n'est pas vrai. Tout dépend du niveau de risque que vous définissez pour vous-même. Y a-t-il des données importantes sur votre appareil ? Etes-vous certain que les données sont vraiment importantes ? Serait-il possible de simplifier le processus d’authentification et de protéger les données d’une manière différente ? Voici les questions typiques pouvant être posées par un spécialiste en sécurité mais que l'utilisateur doit se poser lui-même avant de choisir un outil de protection ou d’acheter un nouvel appareil.

- Aujourd’hui, la quantité d’information qui circule est considérable et les médias s’attardent souvent sur les histoires « spectaculaires ». Mais malgré les histoires de piratage relatées et qui sont réelles, la majorité des vols est due à la négligence ou à une distraction des victimes. C'est un peu hors sujet dans cette publication, mais les malwares les plus répandus, les Trojans, sont diffusés à l'aide des utilisateurs, sans qu’ils le sachent la plupart du temps.

Choisissez donc un moyen de protection en tenant compte de vos besoins réels, et de données fiables.

![Partagés 16 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

15:36:03 2018-08-27

Bernard

08:36:05 2016-11-17