Plus d’Android, moins de sécurité

jeudi 22 décembre 2016

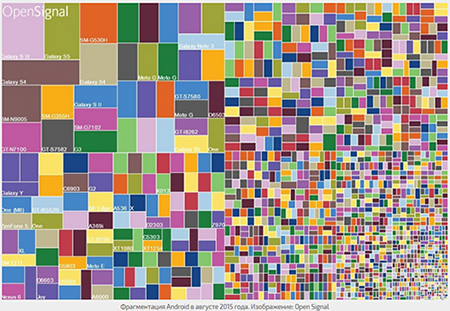

Ceci n’est pas un écran de télé. C’est un diagramme montrant le marché d’appareils Android.

La plateforme Android est fragmentée ; Chaque fabricant façonne Android pour ses propres besoins.

C’est pourquoi de multiples versions de l’OS existent et que des applications prennent en charge les périphériques produits par certains fabricants plutôt que les versions spécifiques du système d'exploitation.

De même, avec Linux, chacun peut designer un système d’exploitation. Pratique ? Si l’on cherche à utiliser son propre logiciel, la réponse est oui. Ceci peut également être bon pour promouvoir une plateforme.

Mais tant que la sécurité et la praticité sont concernées, les perspectives ne sont pas si excitantes.

Les OS ont des vulnérabilités, de même que les applis écrites pour eux.

Linux et Android NE FONT PAS EXCEPTION !

Les développeurs doivent « fermer » les vulnérabilités ou fermer leurs bureaux.

Qu’est-ce que cela représente de publier un patch de sécurité du point de vue d’un workflow de développement ?

Le patch a seulement besoin d’être testé avant sa publication. Il devra être installé avec succès mais également fonctionner correctement avec les autres logiciels et services. Mais un développeur ne peut jamais savoir combien il y a de logiciels et services installés dans un système.

Le test prend toujours du temps et donc, de l’argent. Et aussi cynique que cela puisse paraître, le testing doit être fait rapidement car les criminels peuvent déjà exploiter la vulnérabilité, ce qui pourrait endommager la réputation du développeur jusqu’au point où les utilisateurs rejettent le logiciel et entraîner une grosse perte de revenus. Même si c’est une entreprise en situation de monopole.

Bien sûr, on peut faire sans testing ; mais si quelque chose se passe mal Durant l’installation du patch, les risques sont gros pour l’entreprise.

https://xakep.ru/2015/09/10/android-stats/

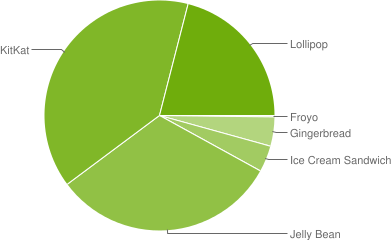

CVE-2014-8609 est une vulnérabilité découverte en septembre 2014. Elle a été transmise à l’équipe sécurité d’Android. Des corrections ont été apportées. La vulnérabilité a été officiellement annoncée en novembre 2014. Mais….les patches de sécurité ont été intégré uniquement dans Android 5.0.

Officiellement, la vulnérabilité CVE-2014-8609 a été fermée ; Cependant, les statistiques d’Android indiquent que 100% des appareils sont affectés par cette vulnérabilité et qu’ils resteront vulnérables pour un certain temps encore.

Certains pensent que la fragmentation est bonne puisque les cybercriminels ne peuvent pas infecter tous les appareils ; les exploits qu’ils créent ne peuvent fonctionner sur tous les appareils. Mais honnêtement, si votre Smartphone a été enrôlé dans un botnet et pas celui de votre voisin, vous sentirez-vous mieux ?

Linux est aussi fragmenté qu’Android. Cela représente-t-il un obstacle pour les cybercriminels ?

Un botnet composé d’appareils sous Linux a atteint une telle amplitude qu’il était capable de lancer une attaque DDoS de 150+ gigabit par seconde. La première attaque de ce type a été rapportée par Akamai Technologies.

https://habrahabr.ru/company/ua-hosting/blog/268007/

https://habrahabr.ru/post/213973/

Le botnet utilisé pour monter des attaques DNS et SYN-flood a été créé en exploitant les vulnérabilités d’ Apache Struts, Apache Tomcat, et Elasticsearch.

420 000 appareils vulnérables ont été découverts. Ils étaient enrôlés dans un botnet qui avait effectué des scans de ports distribués pendant 10 mois. Le fait de mener ce projet impliquait d’être dans l’illégalité, ceux qui ont mené ces recherches ont travaillé à couvert.

Et un autre problème :

Google ne délivre des mises à jour qu’à ses appareils Nexus. Les patches pour les autres apapreils sont la responsabilité des fabricants. Google a indiqué que toutes les informations relatives aux patches ont été diffusées à ses partenaires (les fabricants) le 7 décembre 2015, mais la date de la publication des patches demeure inconnue à ce jour.

Le projet Lumières sur la sécurité recommande

- Si vous vous préoccupez de la sécurité autant que du design de votre appareil, choisissez des produits fabriqués par les leaders. Sinon, les chances de voir publier les patches de sécurité restent minces.

- Malheureusement, vous ne pouvez attendre d’un fabricant qu’il supporte votre modèle indéfiniment.

- Puisque personne ne peut garantir qu’une vulnérabilité Android sera fermée, la protection des appareils doit inclure un Audit de Sécurité (comme dans Dr.Web Security Space). Cela pourra vous aider à éviter que les vulnérabilités ne soient exploitées même si elles ne sont pas fermées.

![Partagés 14 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

razgen

01:15:26 2018-07-31

Bernard

07:10:16 2016-12-22

Dr web Security Space sur Androïd signale bien en effet dans l'Audit de sécurité les vulnérabilités mais l'utilisateur final ne peut rien faire pour les fermer.

Dr Security Space le fait-il? et le peut-il? Je pense que seul le fabricant peut le faire sauf à ce que Dr Web nous précise comment faire ce qui n'est sans doute pas possible puisque l'OS n'est pas développé par DR Web.