De Kournikova Melissa, avec amour

mardi 10 janvier 2017

Est-ce un problème si les médias n'en parlent pas ? Par exemple, on voit beaucoup de publications dans la presse sur les Trojans Encoders, beaucoup d'utilisateurs savent déjà que pour se protéger des ransomwares, il faut faire des sauvegardes de données importantes (il est à noter qu'être au courant ne siginifie pas agir comme il faut) ☺)! En même temps ...

ILOVEYOU, également connu sous le nom LoveLetter, a été envoyé par email aux Philippines dans la nuit du 4 au 5 mai 2000. Lorsque l'utilisateur ouvrait la pièce jointe, le virus envoyait sa propre copie vers tous les contacts du carnet d'adresses Misrosoft Outlook. Au total, le virus a infecté plus de trois millions d'ordinateurs dans le monde entier. Les dégâts causés par le ver à l'économie mondiale ont été estimés à 10-15 milliards de dollars. ILOVEYOU figure dans Le Guinness des records comme le virus informatique le plus destructeur au monde.

Les vers d'email du passé : Melissa, Kournikova, ILOVEYOU. Depuis longtemps déjà, les médias ne parlent plus de virus d’une telle envergure. Mais peut-on en conclure qu'ils n'existent plus ?

En 2006, la base virale Dr.Web s'est enrichie de l'entrée Win32.HLLM.MyDoom. Ses modifications, telles que 33808 et 54464 sont détectées jusqu'à aujourd'hui !

Des modifications de Win32.HLLM.Yaha, détecté pour la première fois en 2003, ont été détectées pendant plus de 10 ans (par exemple, Win32.HLLM.Yaha.42496 a été ajouté à la base virale le 10 avril 2014) !

Comment la contamination via email se déroule-t-elle ? Soit c'est l'utilisateur qui lance lui-même le fichier se trouvant en pièce jointe d’un message, soit il clique sur un lien contenu dans le message, soit c'est le client de messagerie qui exécute l'opération à la place de l'utilisateur. Il est évident que le client de messagerie agit dans ce cas sur commande d'un malware et à condition que le message soit au format HTML avec des insertions écrites en JavaScript ou sous forme de composants ActiveX, et qu’il ne soit pas passé par le filtre de l’antivirus de mail avant d’arriver dans la BAL.

En cas de vulnérabilité dans un logiciel, le contenu malveillant du message peut être exécuté même si l'utilisateur ne l'ouvre pas, il suffit de recevoir le message !

Dans le temps, les pirates utilisaient pour leurs envois des vulnérabilités de MS Outlook Aujourd'hui, il existe beaucoup plus de moyens de communication. Les messengers, Skype. En moyenne, nous envoyons environ 120 messages par jour et encore plus via un messenger.

Trojan.Gapz.17 et Trojan.SkypeSpam.11 envoient des messages en utilisant les listes de contacts des messengers Skype, Windows Messenger, QIP, Google Talk et Digsby pour créer un réseau d'ordinateurs infectés.

BackDoor.IRC.NgrBot.146 qui était chargé lors de sa diffusion via Skype, de connecter l'ordinateur à un botnet, vole des mots de passe, augmente le nombre de clics des compteurs et chiffre les fichiers en demandant une rançon, il sait vraiment tout faire !

Le projet Lumières sur la sécurité recommande

Fermez les ports inutilisés de votre ordinateur. Il est extrêmement peu probable que vous ayez la nécessité d'utiliser le port 25 sur votre machine, tandis que tous les virus très connus envoient le courrier via ce port. Vous pouvez également envoyer des e-mails avec les clients de messagerie via un port non standard.

Pour la marche à suivre, consultez les articles « Fenêtres ouvertes » et « Entrez, la porte est ouverte » .

- Désactivez l'exécution du contenu dans les messages. Les messages publicitaires deviendront moins lumineux mais en revanche, vous serez plus protégés.

- Installez les mises à jour afin d'empêcher les pirates d'utiliser les vulnérabilités. Jusqu'à aujourd'hui, ils utilisent encore des vulnérabilités qui datent de dizaines d'années.

Attention ! Il ne faut surtout pas croire qu'une fois les mises à jour installées, vous pouvez oublier la sécurité. Il existe toujours des vulnérabilités inconnues. C'est pourquoi il faut vérifier les messages avant qu'ils n'arrivent dans votre client de messagerie ou messenger. Dans Dr.Web Security Space, c'est le composant Dr.Web SpIDer Mail qui s'en occupe. Si vous utilisez uniquement le module antivirus intégré à votre client de messagerie, la probabilité que les malfaiteurs utiliseront des vulnérabilités augmente, car le traitement du message commence avant que le client de messagerie ne transmette le message à l'antivirus pour analyse.

L'utilisation du module antivirus embarqué est justifiée seulement si la communication entre le client de messagerie et le serveur se fait via MAPI, le protocole fermé de Microsoft, dont le traitement complet hors du client de messagerie est impossible. Dans Dr.Web Security Space, c'est le composant Dr.Web SpIDer Outlook Plugin qui accomplit cette tâche. Vous pouvez consulter la liste des protocoles en ouvrant la fenêtre de configuration des comptes de vote messagerie.

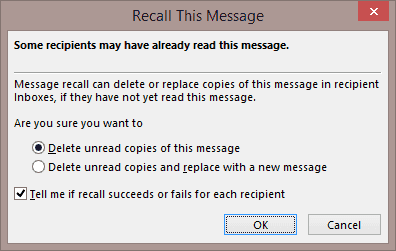

Comment faire si un de vos amis trouve dans sa BAL des messages contaminés provenant de votre adresse ? Dans ce cas, lancez un scan antivirus ou consultez le support technique. Mais il existe des moyens moins connus comme retirer le message. Ainsi, Microsoft Outlook contient l'option "Rappel de message" ou "Rappeler le message" — au sein de Microsoft Outlook 2003 ou supérieur respectivement.

Pour utiliser cette fonction, il faut effectuer une série d'actions. Il faut être vigilant, car au moment de la contamination, il est souvent trop tard.

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

06:05:18 2018-08-27

Bernard

18:38:08 2017-01-10

Il est souhaitable d'utiliser en entrant le 993, 995 et sortant 587 je pense.