Chaque heure compte

jeudi 5 octobre 2017

" Installez la mise à jour ! " - C’est pénible, n’est-ce pas ? Mais on n'y peut rien. De nouvelles vulnérabilités sont constamment détectées dans les logiciels. Peu importe qui trouve un " trou " : tôt ou tard, une vulnérabilité est amenée à être connue, la société qui édite le logiciel annonce la sortie d'une mise à jour de sécurité et même les pirates en sont informés. Mais combien de temps reste-t-il à l'utilisateur avant qu'une attaque ne commence ?

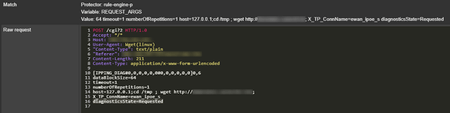

Un exemple d’attaque de type " Exécution distante d'un code et des commandes de l'OS " nous montre comment les pirates tentent d'exploiter non seulement les vulnérabilités des applications web mais également celles qui touchent le firmware des périphériques réseau. La vulnérabilité CVE-2017-8220 a été publiée le 25 avril 2017 et le 28 avril, les pirates ont commencé à attaquer des appareils.

Image 8 Exemple de détection d’une attaque « Exécution distante d'un code et des commandes de l'OS »

Ainsi, entre la publication d'une vulnérabilités et son exploitation pratique il n'y a parfois que quelques jours. (Ce délai peut varier selon la complexité de l’exploitation de la vulnérabilité). Lors d’une attaque ciblant une application web, le pirate va essayer en premier lieu d'exploiter les vulnérabilités récemment détectées en espérant que les mises à jour correspondantes ne sont pas encore publiées.

http://blog.ptsecurity.ru/2017/09/web-apps-attacks-2017.html#more

Trois jours. C’est le délai moyen entre la divulgation d’une vulnérabilité et son exploitation à des fins malveillantes. Et il peut y avoir un week-end compris dans ces trois jours.

Et une autre information intéressante : à quelle heure pouvez-vous subir une attaque ?

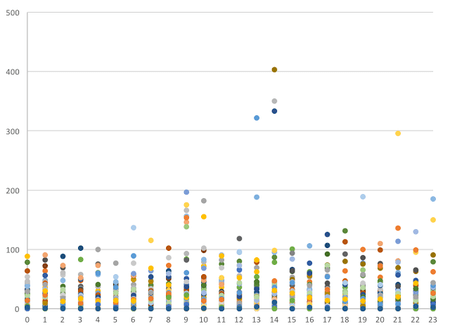

Répartition moyenne des attaques enregistrées sur une journée dans une entreprise. L'illustration ci-dessous montre les valeurs moyennes dans toutes les branches (l'heure locale de l'entreprise attaquée étant prise en compte).

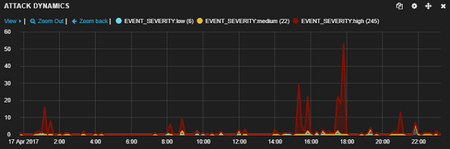

Pour mieux comprendre, prenons pour exemple un graphique du 17 avril effectué dans l'interface PT AF pour le compte d’une société.

http://blog.ptsecurity.ru/2017/09/web-apps-attacks-2017.html#more

Comme vous pouvez le voir, l’intensité des attaques est en exacte corrélation avec le degré d’activité de l’entreprise en fonction des horaires, notamment l’arrivée au bureau, les heures avant le repas de midi et en fin de journée. Le quatrième pic correspond aux incidents de nuit, à ces heures, la probabilité de détection d'une attaque et surtout la possibilité d'y réagir est au minimum.

Le projet Lumières sur la sécurité recommande

Les statistiques ci-dessus montrent que les mises à jour de sécurité doivent être installées au cours de la journée, dans les deux jours au maximum. Pas plus tard ! Les mises à jour de l'antivirus doivent être installées dès leur publication. Pour ce faire, il suffit de ne pas changer la configuration des mises à jour définie par l'éditeur.

![Partagés 0 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

06:11:34 2018-08-22

Неуёмный Обыватель

02:49:29 2018-07-18

Bernard

16:04:26 2017-10-05