Mots de passe : un secret de Polichinelle

mercredi 24 août 2016

" Pourriez-vous nous donner plus d’infos sur le piratage des gestionnaires de mots de

passe dans les éditions suivantes ? Ce serait très intéressant ! "

Voin sveta, un membre de la communauté Dr.Web.

Il est souvent recommandé d'utiliser des mots de passe forts et de les modifier fréquemment. Mais la pratique montre que si une entreprise adopte une politique de sécurité qui prévoit des changements réguliers de mots de passe, les employés commencent à utiliser des mémos qu’ils collent sur leurs écrans ou au-dessous du clavier, ce qui, bien évidemment, n'est pas une bonne solution. Il semblerait qu'une bonne solution consiste à utiliser des gestionnaires de mot de passe. Ce sont des logiciels spécialisés conçus pour générer des mots de passe forts, les stocker et les saisir automatiquement lors des requêtes du navigateur. C'est un bon outil. Hélas, c’est un bon outil pour les pirates aussi.

Denis Andzakovic - un chercheur de Security Assessment a publié sur GitHub un outil gratuit appelé KeeFarce. Il suffit de lancer KeeFarce sur l'ordinateur d'une victime lorsqu'elle est authentifiée dans le gestionnaire de mots de passe multiplateformes KeePass, et KeeFarce décrypte l'archive contenant tous les mots de passe de l’utilisateur. Il l'enregistre ensuite dans un fichier séparé (l'attaquant peut récupérer ce fichier immédiatement ou plus tard de manière distante).

Le principe du fonctionnement de KeeFarce repose sur l’injection DLL. Un code malveillant lance dans le gestionnaire une fonction d'exportation légitime, grâce à laquelle la base de données ouverte (y compris tous les logins, mots de passe, notes et URL stockés) est sauvegardée dans un fichier CSV en texte brut.

https://xakep.ru/2015/11/05/keefarce

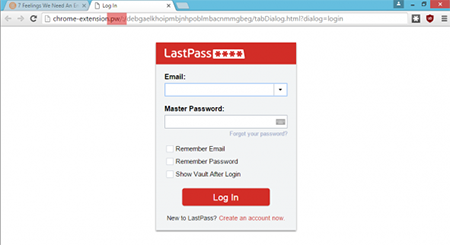

Un spécialiste en sécurité informatique, Sean Cassidy, a trouvé une possibilité de réaliser une attaque de phishing sur LastPass. Il l’a appelée avec humour LostPass (mots de passe perdus). Tout d’abord, l’attaquant vous attire sur son site web qui affiche une fausse alerte sur l’expiration de votre session et vous indique que vous devez vous connecter à nouveau.

Puisque l'avertissement est faux, en cliquant sur « Try again », vous êtes redirigé vers une page spécialement créée et dont l'apparence est la même que celle de la page dédiée à la saisie du login et du mot de passe pour LastPass. Cette page a une adresse qui ressemble à celle des pages de configuration du navigateur qui peuvent être ouvertes par des plug-ins installés. Je n’ai mis en évidence qu’une seule nuance dans la capture d’écran. Je suis sûr que la plupart des utilisateurs ne feront aucune attention à ce détail.

Ensuite, sur cette page, vous entrez votre nom d’utilisateur et votre mot de passe pour vous connecter à LastPass et ils tombent immédiatement entre les mains des pirates. Ils ont donc accès total à tous vos sites et comptes. L’attaque réussit même si l’authentification à deux facteurs est activée. Pour en savoir plus sur le fonctionnement de LostPass, vous pouvez lire cet article (en anglais).

Il n'existe pas de logiciels invulnérables !

Si vous utilisez un certain programme, c'est comme vous teniez dans vos mains une grenade. La seule question est qui et quand la fera exploser.

Beaucoup d’utilisateurs travaillent souvent sur différents ordinateurs et ils lancent des gestionnaires de mot de passe depuis des supports amovibles. Parce qu’en règle générale, les logiciels nécessitent des bibliothèques externes, la possibilité de télécharger une bibliothèque non autorisée peut transformer le gestionnaire de mot de passe (en cas de vulnérabilité) en un distributeur de virus.

https://xakep.ru/2014/09/08/password-manager-pentest

Sur cinq gestionnaires de mots de passe testés, un seul a pu résister à toutes les attaques et conserver les données protégées. Cependant, les utilisateurs qui ont laissé des commentaires ont constaté que d’autres types d’attaques pourraient être menés. Et le temps a prouvé qu'ils avaient raison.

Au mois de février 2016, le chercheur Florian Bogner a découvert une vulnérabilité dans le gestionnaire de mots de passe KeePass en versions 2.x : il s'est avéré que le mécanisme de mise à jour de l’application est conçu de telle sorte que la connexion pour télécharger des mises à jour depuis les serveurs KeePass s’établit via HTTP. En utilisant cette particularité, il est possible de réaliser une attaque de type man-in-the-middle, en remplaçant une mise à jour légitime par un fichier malveillant. De plus, le gestionnaire de mots de passe ne vérifie pas les paquets de mises à jour téléchargés ce qui facilite la tâche des criminels.

Le projet Lumières sur la sécurité recommande

- Les gestionnaires de mots de passe sont pratiques (il est plus sécurisant de les utiliser que d'avoir un seul mot de passe pour toutes les ressources ou que d'utiliser un mot de passe facile à retenir), mais aucun outil de sécurité ne nie le fait que le meilleur outil de protection reste vous-même !

- Une grande partie des problèmes survenant avec des gestionnaires de mots de passe sont liés à la présence de logiciels malveillants sur les ordinateurs des internautes. Par conséquent, si vous vous souciez de vos mots de passe et que vous les avez confiés à votre ordinateur, n’oubliez pas : l’installation d'un antivirus est indispensable !

- Un mot de passe est à retenir et à modifier régulièrement, celui du gestionnaire lui-même. Attention ! Les gestionnaires de mots de passe ne stockent pas le mot de passe master quelque part sur l'ordinateur, donc il doit être entré manuellement à chaque utilisation du gestionnaire. Pour intercepter ces mots de passe, les pirates utilisent des enregistreurs de frappe clavier (keyloggers) et des capteurs de mouvements du curseur ainsi que les captures d'écran, si vous utilisez un clavier virtuel.

- N’oubliez pas de fermer le gestionnaire de mot de passe après l'avoir arrêté.

- Les ressources importantes ne doivent pas être programmées pour une authentification automatique. La saisie de mots de passe peut être appliquée aux ressources visitées plusieurs fois par jour et qui ne contiennent pas d'informations sensibles.

- Lorsque vous choisissez un gestionnaire de mots de passe, prêtez attention à l'emplacement des mots de passe, sur un ordinateur local ou dans le Cloud. Le stockage local permet d’utiliser le gestionnaire même si vous n'avez pas d'accès Internet. Il permet également d’être protégé contre un éventuel piratage des services dans le Cloud. Mais, d'autre part, cela signifie que si vous utilisez plusieurs PC, vous devrez entrer manuellement votre mot de passe là où il n'y a pas de gestionnaire de mots de passe ou garder une base commune dans le Cloud.

Pour conclure, quelques mots sur l'attitude des développeurs de gestionnaires de mots de passe envers la sécurité des utilisateurs. Il s'agit de la vulnérabilité KeePass dont nous avons parlé ci-dessus.

Le chercheur a signalé le problème aux développeurs KeePass au mois de février 2016, cependant, le chef du projet, Dominik Reichl, a répondu à ce dernier que la vulnérabilité ne serait pas éliminée.

" Cette vulnérabilité ne sera pas éliminée. Les coûts indirects liés au passage vers HTTPS (par exemple, la perte de recettes publicitaires), rendent la solution non viable " - disait-il.

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

15:05:51 2018-08-22

razgen

23:05:39 2018-07-11