Infecté à distance

mercredi 31 août 2016

Y-a-t-il une vie après une infection (par exemple, après la compromission de votre serveur par un malware à chiffrement) ? Le serveur a été restauré et l’utilisateur qui a facilité l’infection sans le savoir a été briefé. Pouvez-vous juste passer à autre chose ?

Les malwares actuels sont souvent complexes et destinés à voler de l’argent. Si vous avez payé une rançon pour restaurer l’accès aux données de votre serveur, il est loin d’être sûr que vos problèmes sont résolus. Il est possible que les intrus ayant volé vos identifiants les revendent sur le marché noir pour une future attaque ciblée.

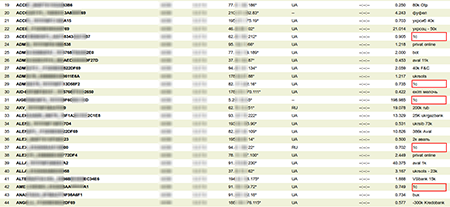

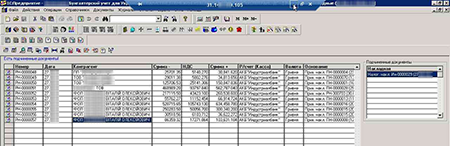

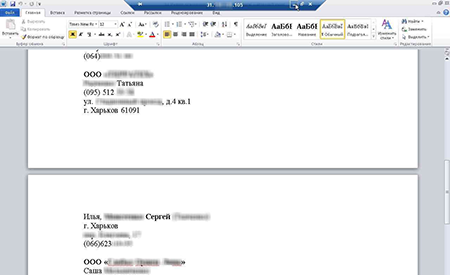

Captures d'écran des ordinateurs contaminés au moment d'accès distant à 1C via RDP

Modern-day malware is often a multithread complex designed to pump money out of you and your computer. If you’ve paid a ransom to restore access to your server’s data, it is far from certain that your troubles are over. It is possible that when the intruders stole the passwords and logins of your services, they turned around and resold them on the black market for use in a targeted attack.

www.cys-centrum.com/ru/news/attackers_hack_accounting_servers_with_1c

De plus, une fois qu’ils ont reçu la rançon pour les données qu’ils vous ont volées, rien ne vous garantit que les criminels n’utiliseront pas ces données pour vous faire chanter, ou pour laisser ce soin à ceux qui auront acheté vos données.

Le projet Lumières sur la sécurité recommande

L’accès distant à une banque en ligne est l’une des méthodes les plus couramment utilisées, avec succès, par les hackers. Pour empêcher cet accès distant, suivez ces recommandations :

- Désactivez l’accès distant à votre serveur. Si vous en avez besoin, modifiez le port réseau standard (3389/tcp).

- Utilisez des mots de passe forts et modifiez-les souvent.

- Bloquez les sources/comptes depuis lesquels sont effectuées les attaques par force brute - après qu’un certain nombre (3-5) de combinaisons login/mot de passe incorrectes aient été indiquées.

- N’utilisez pas de comptes utilisateur standard.

- Autorisez un accès distant seulement depuis certaines adresses ou sous-réseaux.

- En cas d’attaque, quelle qu’elle soit, nous vous recommandons de modifier vos logins et mots de passe. Il est probable que les intrus n’aient compromis qu’un seul ordinateur.

- N’oubliez pas que des sauvegardes de données régulières sont nécessaires, mais ne constituent pas un remède. Si un fichier malveillant a été présent sur votre serveur longtemps, il est possible que toutes vos copies soient infectées.

- Vérifiez régulièrement comment récupérer vos données des sauvegardes.

- Mettez à jour votre antivirus régulièrement. N’oubliez pas que l’antivirus doit utiliser un système mis à jour sous contrôle de l’auto protection – c’est notre seul moyen de garantir la fourniture de mises à jour sur un serveur infecté.

- Utilisez Dr.Web Office Control pour restreindre l’accès des utilisateurs à des données dont ils n’ont pas besoin.

- Gérez votre trafic via le Firewall Dr.Web – configurez la liste des programmes pouvant accéder à Internet.

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

Неуёмный Обыватель

01:55:11 2018-08-05

razgen

23:55:05 2018-07-12