Trojans en embuscade

vendredi 2 septembre 2016

Les Trojans agissent comme des espions sur le territoire d'un ennemi. Comme tout espion professionnel, le Trojan tente non seulement de pénétrer dans le système de manière discrète mais il essaie aussi d'y rester non détecté le plus longtemps possible. C’est une pratique courante pour le malware de retarder son activité. Les pirates n'agissent pas immédiatement après la mise en marche du système infecté, mais après un certain temps, lorsque l'utilisateur n'arrive plus à se souvenir quels sites Web il a visité et quelles applications il a installées.

En outre, ce retard permet à certains programmes malveillants de contourner les mécanismes de l’analyse heuristique utilisée par les programmes antivirus ainsi que de déjouer les outils de débogage, par exemple les sandbox. Si un programme lancé par l’utilisateur pendant une longue période ne montre aucune activité malveillante, le logiciel de protection installé dans le système peut considérer ce programme comme inoffensif.

Sandbox (bac à sable) — désigne un environnement virtuel isolé utilisé par des logiciels antivirus pour surveiller des applications suspectes ou inconnues.

Souvent, pour détecter les tentatives de surveillance de la part des logiciels antivirus, les Trojans vérifient le registre, les en-têtes des fenêtres ouvertes dans le système, les noms de processus et les programmes permettant d'identifier un environnement virtuel. Si un tel environnement est détecté, le Trojan active sa minuterie et " s'endort ".

Ainsi, Trojan.Encoder.263 chiffre les fichiers de l'utilisateur et exige une rançon. Il attend pendant 20 minutes à partir de son premier démarrage pour agir. Pendant ce temps, la victime potentielle perd sa vigilance.

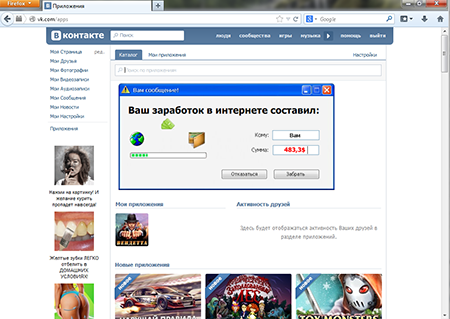

Un autre Trojan ayant un mécanisme d'activité retardée est Trojan.Triosir.1 qui est conçu pour afficher à l'utilisateur des publicités en remplaçant le contenu des pages Web. Ce Trojan est diffusé avec des applications pouvant être utiles, par exemple, avec une application permettant de faire des captures d'écran et de les partager sur Internet. Cependant, en parallèle de l'application, l'installateur copie sur le disque plusieurs plugins malveillants pour les navigateurs qui restent dans le système même après la suppression du logiciel principal. Pour endormir la vigilance des utilisateurs, les composants malveillants de Trojan.Triosir.1 utilisent une minuterie chargée pour trois jours. A l'expiration de ce délai, le Trojan commence à afficher dans la fenêtre du navigateur des publicités et l'utilisateur n'est plus en mesure de définir la cause de ce problème.

« L'expérience » des pirates ciblant Windows a servi à ceux qui créent des programmes malveillants pour la plate-forme mobile Android. Par exemple, le Trojan Android.MulDrop.67 conçu pour récupérer et installer sur le périphérique cible d'autres programmes malveillants, a été diffusé dans une variété d'applications via Google Play sous couvert de jeux inoffensifs. Pour endormir la vigilance de l'utilisateur, les auteurs de virus ont prévu une option permettant d'attendre 24 heures avant de procéder à une activité malveillante.

Le projet Lumières sur la sécurité recommande

Même si rien de suspect ne se passe sur votre ordinateur, cela ne signifie pas qu'il n'est pas infecté. Ne désactivez pas la protection antivirus et n'oubliez pas de vérifier de temps en temps les disques avec un scanner antivirus.

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

17:32:07 2018-08-19

Неуёмный Обыватель

01:56:50 2018-08-05

razgen

00:06:52 2018-07-13