Le mal sous protection

lundi 23 janvier 2017

Les médias regorgent de news sur les scandales liés à des fuites d'informations rendues possibles grâce au manque de sécurité du trafic. Ce sujet fait notamment beaucoup de bruit en période d’élections. Mais laissons la politique et regardons notre propre courrier électronique.

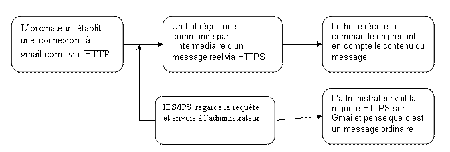

Par exemple, un message a été envoyé à une adresse Gmail. Jusque là, rien d’extraordinaire nous direz-vous. Examinons le schéma :

Dans les news, nous écrivons que les programmes malveillants peuvent communiquer avec des centres de gestion, c'est pourquoi toute connexion illégitime de l'ordinateur utilisé, par exemple par le comptable de l’entreprise, à une ressource qui n'est pas un site web est un mauvais signe. Il se peut qu’un programme malveillant ait mis en place la connexion. Afin d'éviter de telles situations, des administrateurs système autorisent l'accès à l'intérieur et à l'extérieur de l'entreprise uniquement via certains protocoles, de plus, ils peuvent restreindre la liste des sites pouvant être visités.

Mais les pirates ont trouvé un moyen pour contourner ce type de protection : ils tentent d'utiliser à leurs fins les services qui sont autorisés au sein de l'entreprise, par exemple, la messagerie. Les malfaiteurs peuvent enregistrer une BAL sur une ressource connue, ce qui permet d'éviter d'être surveillé, entre autres, par les services secrets (ce type de services est à la mode aujourd'hui). Par conséquent, un message envoyé par un malware via le protocole sécurisé passera tous les niveaux de vérification puisque ce dernier garantit un trafic chiffré qui ne peut être analysé ni par les services secrets ni par l’antivirus. Ainsi le message arrive chez le destinataire. Il est fort probable que ce message échappe à l'attention de l'administrateur vu le nombre de messages envoyés dans une journée dans une entreprise.

Le projet Lumières sur la sécurité recommande

- Les clients de messagerie installés sur les PC des employés doivent être installés et configurés par les administrateurs système. Les préférences de l'employé concernant le client de messagerie ne doivent pas être prises en compte, l'entreprise doit avoir son standard.

- Les employés ne doivent pas envoyer de courriers depuis des messageries sur le web mais uniquement via leurs clients de messagerie.

- Le pare-feu local doit autoriser uniquement les ports associés à l'envoi et à la réception de messages qui sont autorisés dans l'entreprise pour le client de messagerie utilisé.

- L'envoi de courriels doit être autorisé uniquement via le serveur de messagerie de l'entreprise ou via le serveur proxy de l'entreprise. La possibilité de sauvegarder les messages sortants sur les serveurs de messagerie ou sur les serveurs proxy permet d'identifier la source des envois si nécessaire.

- L'antivirus utilisé pour la protection des postes de travail des employés doit posséder des outils d'analyse du trafic protégé (HTTPS). Dans le cas contraire, la détection de la transmission d’informations importantes devient impossible. Dans Dr.Web Security Space, le trafic mail est analysé par le moniteur de courrier Dr.Web SpIDerMail ayant la capacité d'analyser les protocoles e-mail sécurisés.

- Bien sûr, sur tous les postes de travail et périphériques, un antivirus doit être installé.

La protection de la vie privée est importante, mais il ne faut pas oublier que les attaquants peuvent obtenir un accès fiable et sécurisé aux données de l'utilisateur. Il se trouve que la confidentialité de votre correspondance peut leur servir !

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

14:55:01 2018-08-22

Неуёмный Обыватель

03:44:44 2018-08-08

razgen

01:52:48 2018-08-01

Bernard

02:24:50 2017-01-24

Bernard

16:07:50 2017-01-23