Sites web : le maillon faible

lundi 6 février 2017

L’un des moyens les plus communs pour un malware de pénétrer sur un PC ou un ordinateur de poche est de s’infiltrer via les téléchargements sur Internet, ainsi que via des emails infectés ou des supports amovibles.

Important ! Pour infecter un ordinateur, il suffit souvent seulement de visiter un site web – les criminels n’ont pas toujours besoin de vous pousser à télécharger quelque chose !

Nous ne parlerons pas ici des faux sites sur lesquels les utilisateurs peuvent atterrir accidentellement en cliquant sur une bannière, ni de la fraude en ligne ni d’autres techniques utilisées par les cybercriminels. Parlons de la façon dont les malwares arrivent sur des sites légitimes.

Pour diffuser un malware sur un site, les criminels doivent d’abord en prendre le contrôle.

Ensuite, ils infectent une page web en particulier puis toutes les pages d’un ou plusieurs sites administrés par le compte qui a été compromis. Certains vers ciblent des systèmes de gestion de contenu bien connus. Certains malwares trouvent toutes les pages sur un disque et leur ajoutent un code en JS (JavaScript). Par ces actions, les attaquants peuvent poursuivre plusieurs buts. Par exemple, ils peuvent placer des malwares à télécharger ainsi que modifier les fichiers de configuration du serveur afin que, sous certaines conditions, les visiteurs soient redirigés vers un site malveillant destiné à accomplir d’autres tâches.

Comment les attaquants ont-ils généralement accès aux sites web ?

En exploitant des vulnérabilités. Oui, les sites web peuvent aussi être vulnérables ! La plupart des sites avec lesquels nous travaillons comportent des failles.

- Près de 60% des services web ou des APIs pour les applis mobiles contiennent au moins une vulnérabilité sévère à travers laquelle leurs bases de données peuvent être compromises ;

- 35% des sites vulnérables face aux attaques XSS le sont également face aux injections SQL et attaques XXE ;

- 23% des sites embarquent la vulnérabilité POODLE et seuls 0,43% sont vulnérables face aux exploits Heartbleed ;

- Il y a eu cinq fois plus d’incidents impliquant l’exploitation de vulnérabilités sévères (càd ceux impliquant des injections SQL) dans les attaques de RansomWeb ;

- 79,9% des serveurs web utilisent des en-têtes http faiblement configurés ou non sécurisés ;

- Des mises à jour régulières et des service packs sont installés sur seulement 27,8% des serveurs web.

High-Tech Bridge publie les tendances dans la sécurité du web pour la première moitié de 2016

https://www.htbridge.com/news/web-security-trends-of-the-first-half-of-2016.html

Comment ces vulnérabilités sont-elles exploitées et en quoi constituent-elles un danger pour les visiteurs des sites ?

- Les vulnérabilités liées aux injections SQL permettent aux cybercriminels d’accéder à la base de données du site que ses développeurs gardaient secrète (les données de la base donnent un accès au panneau d’administration sans mot de passe par ex.), ou d’altérer les données stockées (càd supprimer un tableau ou altérer le texte).

- Grâce à l’injection de code, les attaquants peuvent utiliser les données entrées par l’internaute pour injecter un code exécutable.

- CSRF (Cross-Site Request Forgery ou XSRF), le type d’attaque le plus dangereux, consiste à forcer le navigateur à envoyer une requête au serveur ciblé sans le consentement de l’utilisateur. Il en découle que le pirate peut effectuer un certain nombre d’actions de la part d’autres utilisateurs enregistrés sur le site vulnérable.

- XSS, ou vulnérabilités de type cross-site scripting permettent l’exploitation d’un défaut impliquant la vérification du contenu délivré par un navigateur côté client. Les attaquants peuvent ainsi modifier l’aspect d’un site. Rappelons-nous que des fichiers malveillants écrits uniquement en JavaScript existent déjà.

Et, bien sûr, la bonne vieille manière d’accéder à un site existe toujours : mots de passe faibles ou rarement modifiés.

De plus, les mots de passe transmis via des canaux non sécurisés peuvent être interceptés.

Les attaquants peuvent enfin accéder à un site web lorsque le serveur est faiblement (mal) configuré ou lors d’attaques DDoS.

Le projet Lumières sur la sécurité recommande

Si vous possédez un site web :

- Utilisez des mots de passe forts pour accéder à votre CMS.

- N’utilisez jamais le même mot de passe pour différents sites ou services et modifiez-les régulièrement – un mot de passe peut être compromis lors d’une fuite de données et vous pouvez rester sans vous en apercevoir pendant un certain temps.

- Accédez au CMS de votre site via un canal sécurisé, surtout si vous utilisez un réseau sans fil.

- Si vous avez reçu un mot de passe (par ex. d’un développeur web), modifiez-le immédiatement.

- L’accès à un site peut être limité en le rendant accessible à quelques adresses seulement – dans ce cas, l’attaquant ne pourra tout simplement par se logger au site. Les exceptions (travailler de chez soi, depuis l’extérieur en déplacement ect.) doivent rester des exceptions et durant ces périodes, vous devriez indiquer la durée, l’heure, les adresses et les utilisateurs qui peuvent accéder au système de gestion du site. Pour renforcer la sécurité, vous pouvez également mettre en place une CAPTCHA ou une authentification à deux facteurs.

- Paramétrez des mises à jour automatiques des logiciels que vous utilisez.

- Assurez-vous que l’ordinateur depuis lequel vous administrez votre site est protégé par un antivirus

- Scannez les fichiers du site avec un antivirus régulièrement.

- Pour l’administration du serveur, utilisez une authentification par token en plus d’un mot de passe.

Si vous êtes un utilisateur :

- N’ouvrez pas une URL reçue sans vérification. Cela paraît simple mais ça marche !

- Lorsque vous avez terminé de consulter un site, déconnectez-vous. Les criminels peuvent utiliser une session ouverte pour accéder au site sans utiliser aucun exploit.

- Utilisez un navigateur différent, ou un mode anonyme ou privé pour visiter des sites importants (idéalement, vous devriez un navigateur différent pour chaque site important ou –encore mieux mais plus compliqué- un ordinateur différent)

- Rappelez-vous que la plupart des sites que vous visitez comportent des vulnérabilités. Un site qui était sûr hier peut représenter une menace aujourd’hui.

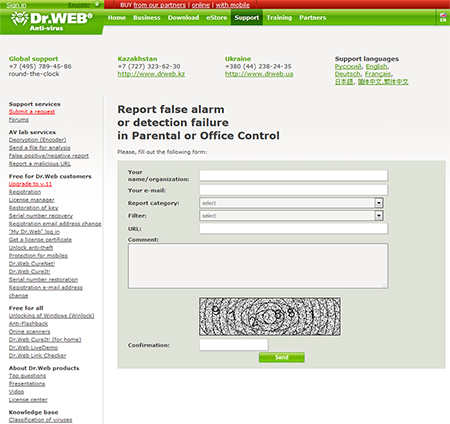

Si vous trouvez un site compromis, informez son administrateur et les éditeurs de produits de sécurité

https://support.drweb.fr/new/urlfilter/?lng=fr

Sélectionnez la catégorie requise et remplissez les autres champs. Vous pouvez fournir des informations complémentaires si nécessaire. Comment avez-vous détecté le comportement malveillant du site ?.

Merci de votre aide dans la lutte contre les fraudeurs !

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

06:33:52 2018-08-27

Bernard

19:31:18 2017-02-06