Petits circuits, gros dommages

mardi 7 février 2017

Les ordinateurs et autres appareils ménagers sont si complexes que pour la plupart des utilisateurs, ils s’apparentent à des « boîtes noires ». Dans la mesure où ils font ce qu’ils ont à faire, la façon dont ils le font importe peu. Généralement, nous avons une idée de leur fonctionnement, bien sûr, mais il est plutôt rare que l’on puisse dresser la liste complète de ce que peut faire un appareil (y compris ce qui n’est pas indiqué dans la documentation).

Nous sommes entourés par les PC et ordinateurs de poche et personne ne peut dire quand il tombera dans les filets d’un criminel.

Les personnes qui recherchent les vulnérabilités et les moyens de pénétrer dans un système ont à la fois des bonnes et des mauvaises intentions. Le Web mondial regorge de publications sur les experts en sécurité qui ont appris comment utiliser les refroidisseurs de CPU pour transmettre des mots de passe et comment tirer profit des capteurs de mouvement pour déterminer un code PIN ATM. Mais il existe des moyens bien plus simples de nuire aux utilisateurs.

Reconnaissez qu’il est difficile d’interagir avec un ordinateur si vous n’avez pas de moniteur. Et tout le monde a entendu dire que les hackers peuvent intercepter le contenu d’un écran à tube cathodique (CRT).Mais il y a un petit détail qui mérite d’être mentionné. Tout moniteur est relié à un PC par un câble.

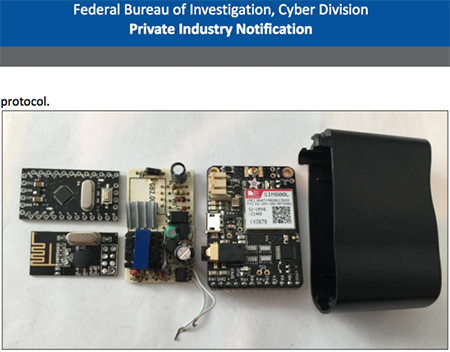

Un Trojan hardware est une modification malveillante effectuée sur un circuit intégré et qui peut interférer avec le fonctionnement d’un ordinateur. Un Trojan hardware peut rendre un système non opérationnel ou perturber son fonctionnement et fournir un accès à ses données, les modifier ou les supprimer.

Les Trojans hardware peuvent également prendre la forme de puces séparées que les criminels connectent à un système dans les mêmes buts.

RAGEMASTER est un Trojan hardware qui peut intercepter un signal VGA. Ce Cheval de Troie est dissimulé dans un câble VGA standard connectant une carte vidéo et un moniteur.

N’importe qui peut remplacer un câble standard par un câble compromis – et cela signifie que les criminels n’ont pas besoin de se faufiler devant la caméra de sécurité d’une entreprise tous les jours pour photographier le moniteur qui les intéresse, ni de déployer un Trojan pour faire des captures d’écran.

Il existe de nombreux endroits où un malware hardware peut être placé.

COTTONMOUTH-II est un matériel USB hardware fournissant un canal masqué dans un réseau. Destiné à être connecté au hardware de l’ordinateur, il est implémenté comme un commutateur USB dual-port. Il fournit un canal de communication masqué qui peut être utilisé pour transmettre des commandes et des données entre des Trojans logiciels et hardware.

COTTONMOUTH-III est un dispositif USB hardware qui fournit un pont sans fil dans un réseau ciblé et qui peut être utilisé pour charger des exploits sur une machine.

Avez-vous acheté un câble USB ?

Utilisez-vous un chargeur pour votre appareil mobile ? Par défaut, tous les appareils Android se connectent aux ordinateurs en mode de transfert média (MTP), donc tous les fichiers stockés sur le Smartphone peuvent être accessibles depuis l’ordinateur. Et un keylogger peut être implémenté sur un chargeur USB très facilement.

Vous pouvez verrouiller votre téléphone lorsqu’il est en charge, mais qui fait cela ?

Avec des équipements électroniques de plus en plus petits et bon marché, les criminels peuvent maintenant utiliser des technologies autrefois uniquement accessible aux services secrets. Nous utilisons en permanence nos ordinateurs et appareils pour transmettre des données personnelles, des secrets commerciaux, et des photos personnelles. Ou simplement pour discuter. Toutes ces activités sont du plus haut intérêt pour les criminels.

Un Trojan hardware peut être implémenté à chaque étape, depuis le design d’un appareil jusqu’à son déploiement. C’est pourquoi plusieurs méthodes de détection sont utilisées.

Si un implant fait partie du design à l’origine, il est impossible à détecter. A ce niveau, un ingénieur peut masquer certains éléments du circuit.

Un implant peut également être déployé à l’étape de la production au moment de son introduction dans le dispositif final. Cette méthode a été décrite par InfoWorld Magazine comme un poisson d’avril.

Un implant peut également être déployé à l’étape de la production au moment de son introduction dans le dispositif final. Cette méthode a été décrite par InfoWorld Magazine comme un poisson d’avril.

Le projet Lumières sur la sécurité recommande

La plupart des utilisateurs continuent à croire que seuls les ransomwares à chiffrement peuvent les mettre en danger et pensent que les malwares n’existent pas pour Android. Et même si les utilisateurs savent que les malwares existent, la plupart des gens ne connaissent absolument pas l’existence de Trojans hardware. Malheureusement, leur détection requiert un équipement spécial et un antivirus n’est pas compétent ici. Donc :

- Si c’est possible, utilisez le chiffrement pour transférer des données.

- Ne transmettez pas de données à l’extérieur d’un environnement protégé comme votre maison ou votre entreprise à moins que cela ne soit absolument nécessaire.

- N’utilisez pas d’appareils ou de composants d’origine inconnue.

- N’oubliez pas que les criminels peuvent chercher à voler de l’information mais également à l’altérer. Sauvegardez vos données sur un outil de stockage protégé qui ne pourra pas être modifié.

Pendant que cet article était en train d’être écrit

Pendant que cet article était en train d’être écrit

Les chercheurs en sécurité Roberto Paleari et Aristide Fattori ont publié le code source d’un observateur USB sur GitHub. L’outil en question peut faire que les Smartphones Samsung Galaxy reçoivent des commandes AT via un câble USB même s’ils sont verrouillés.

http://safe.cnews.ru/news/top/2016-04-13_smartfony_samsung_mozhno_vzlomat_s_zablokirovannym

Maintenant, pour atteindre leur objectif, les criminels ont seulement besoin de connecter le Smartphone à un appareil infecté !

Garder votre appareil verrouillé pendant qu’il est en charge n’est plus suffisant.

![Partagés 15 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

Bernard

10:25:23 2017-02-07

Dr Web ne pourrait-il pas mettre une alerte à l'utilisateur de Dr Web security Space pour l'informer que ses données ne sont chiffrées.