Laissez votre antivirus prendre le contrôle des opérations

lundi 20 février 2017

Les systèmes d’exploitation et les applications font ce qu’ils ont à faire et ne donnent pas au PC ni à l’utilisateur beaucoup d’indices sur leur activité. Les applications contactent leurs serveurs de mise à jour de manière indépendante, reçoivent des requêtes gratuites et téléchargent du contenu publicitaire.

Et vous auriez tort de penser qu’en consultant l’historique de votre navigateur, vous verrez tous les hôtes auquel votre ordinateur a envoyé des requêtes.

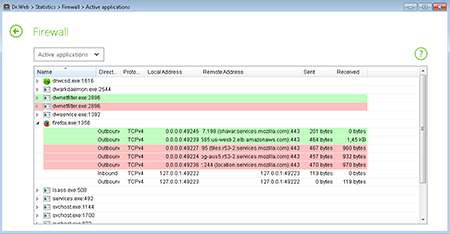

A titre d’exemple, voici ce que montrent les statistiques de Dr.Web lorsque Mozilla Firefox est lancé :

Les utilisateurs constatent parfois que des applications qu’ils connaissent bien agissent bizarrement.

Au cours de mon travail, je regarde souvent l’HTML et le code JavaScript. Une fois j’ai constaté la présence d’un script étranger dans le code source d’une page web.

En règle générale, le fait que leur antivirus contacte des serveurs Cloud ou des serveurs de mise à jour fait l’effet d’une révélation aux utilisateurs.

Bien sûr, une fois installés, les utilitaires peuvent tracer toutes les requêtes faites aux serveurs sur Internet, mais soyons réalistes : sans spécifications logicielles publiquement disponibles, il est impossible de déterminer la légitimité de l’activité d’une application.

Mais ce n’est pas le vrai problème. Typiquement, des programmes légitimes ne contactent pas des serveurs malveillants. Par ailleurs, les outils d’analyse comportementale des produits antivirus montent la garde et sont en possession de listes de sites auxquels les applications peuvent accéder. Ceci dit, un jour, quelque chose d’inattendu peut arriver …

La société TP-LINK a perdu deux noms de domaine (tplinklogin.net et tplinkextender.net) qui étaient utilisés pour configurer ses appareils. Le premier pour configurer les routeurs, le second pour les répéteurs wifi.

Apparemment, la société a tout simplement échoué à renouveler l’enregistrement de ses noms de domaine et des cyber squatters en ont tiré profit. Les deux noms de domaines étaient enregistrés sous un propriétaire anonyme qui les a mis en vente à 2,5 millions de dollars chacun.

Les entreprises négligent souvent de renouveler l’enregistrement de leurs noms de domaine – même Google a réussi à le faire. Et bien que les squatters ne puissent préparer leur coup à l’avance, ils peuvent rapidement saisir un nom de domaine et le revendre. Par conséquent, des utilisateurs peuvent se retrouver avec des programmes qui contactent des serveurs qui ne sont plus légitimes.

Le projet Lumières sur la sécurité recommande

- Même si vous ne surfez pas sur le web, ne désactivez pas votre antivirus. D’autres programmes sur votre PC accèdent à des serveurs et ils doivent être contrôlés – et seul un antivirus peut le faire.

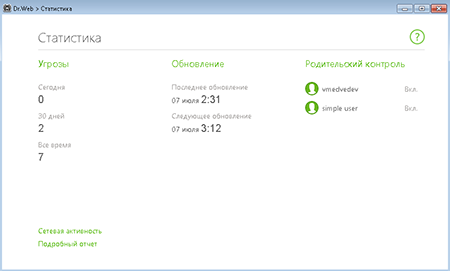

Vous pouvez consulter les statistiques de Dr.Web Security Space pour savoir quel nœud réseau est contacté à n’importe quel moment par une application. Cliquez sur l’icône

dans la barre des tâches puis sur l’icône

dans la barre des tâches puis sur l’icône  .

.Ensuite, cliquez sur le lien “Activité réseau”, choisissez l’application et ouvrez la liste en cliquant sur le triangle à gauche de son nom.

- Des programmes inutiles causent des problèmes inutiles. Supprimez les logiciels non utilisés.

- Si vous possédez un site web, n’oubliez pas de renouveler l’enregistrement de votre nom de domaine régulièrement. Si vous vous absentez, assurez-vous que vos collègues pourront le faire pour vous.

![Partagés 16 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

Bernard

16:18:07 2017-02-20

Pourquoi alors ne pourrait-on pas mettre un programme inconnu en analysant les statistiques de Dr Web en quarantaine ou en Sandbox pour mieux savoir quelles conséquences il y a d'isoler une application parfois inconnue mais qui peut-être légitime?

Неуёмный Обыватель

04:32:25 2017-02-20