Sésame, ouvre-toi….ou pas

mardi 14 mars 2017

Un mot de passe est souvent la seule chose qui tient face aux hackers et devant nos données personnelles. Et il existe bien des moyens de les récupérer : volés par un Cheval de Troie, obtenus durant une attaque de phishing, ou « tout simplement » craqués.

Examinons de plus près cette dernière option.

Combien de temps cela prend-il de craquer un mot de passe fort ?

Rappelez-vous que les utilisateurs génèrent des bitcoins à l’aide de calculs spécifiques. Aujourd’hui, générer des bitcoins chez soi est improductif. Ceux qui génèrent de la crypto monnaie se voient offrir des services Cloud et du hardware spécialisé (ASIC).

Naturellement, ce type de hardware est adapté à la génération de bitcoins et ne peut être utilisé pour trouver le hachage du mot de passe correspondant (un nombre qui est calculé en utilisant des routines spécifiques pour garantir qu’il sera unique pour chaque mot de passe), ni pour restaurer un mot de passe en utilisant un hachage connu. Mais, par curiosité, regardons quelles ressources sont disponibles pour craquer des mots de passe.

Supposons que toute la puissance combinée des appareils générant des bitcoins (847, 998, 392 GH/s, ~ 10 ^ 15 hashes/sec) sera utilisée pour craquer un mot de passe avec un hachage de mot de passe connu.

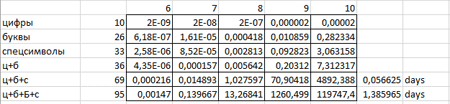

Le temps requis pour craquer le hachage est affiché en secondes dans le tableau ci-dessous :

Cela prendra un jour et demi pour craquer un mot de passe composé de caractères aléatoires, de majuscules et d’autres symboles, avec un taux de réussite de 50%. Des combinaisons plus faibles requièrent quelques minutes ou secondes.

Dans la vraie vie, les utilisateurs créent des mots de passe prévisibles, rendant le travail du craqueur encore plus facile. Cependant, pour un modèle de menace, on peut supposer que cela prendra une journée pour craquer un mot de passe fort de 65-bit (si SHA256 est utilisé).

Le projet Lumières sur la sécurité recommande

Malgré l’exemple ci-dessus, en théorie, n’importe quel mot de passe peut être craqué et les recommandations suivantes restent pertinentes :

- Un mot de passe fort est une nécessité. Il devrait contenir des minuscules et des majuscules, ainsi que des chiffres et d’autres symboles (comme +).

- Utiliser différents mots de passe sur différents sites n’est pas seulement une recommandation mais une obligation !

- Les mots de passe stockés sur les ordinateurs ou les serveurs sont toujours une agréable surprise pour un attaquant.

![Partagés 16 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

vasvet

06:21:16 2018-08-22

Bernard

12:21:17 2017-03-14

Attention même les password Managers ne garantissent pas l'invulnérabilité de stockage dans le cloud ou même présentent des failles de sécurité.

Lire cet article dont lien ci-après: https://team-sik.org/trent_portfolio/password-manager-apps/

Неуёмный Обыватель

10:02:59 2017-03-14