L'ordinateur dort, les malfaiteurs veillent !

lundi 17 avril 2017

Personne n'en doute : la contamination d'un ordinateur peut se produire à la condition que l'utilisateur accomplisse quelques actions, il peut cliquer sur un lien ou lancer une application, ou bien tout simplement, il n'installe pas de mises à jour, ce qui permet aux pirates d'exploiter des vulnérabilités. Il est flagrant que si l'ordinateur n'est pas allumé, aucun pirate ne peut y pénétrer ni modifier quoi que ce soit (à moins qu'il n'y ait un accès physique).

Le projet " Lumières sur la sécurité ", comme son nom l’indique, met en lumières certaines idées reçues. Il est temps d'en décortiquer une nouvelle.

En réalité, il est bien possible de faire un enregistrement sur un ordinateur qui n'est pas allumé.

Il est peu probable que nos lecteurs puissent avoir une telle expérience, mais qui sait, il fut un temps où l’on considérait que les virus informatiques n'existaient qu'en théorie.

A une époque, la société Intel a présenté sa technologie Intel vPro :

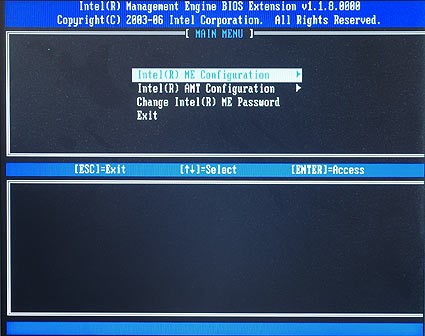

La technologie Intel vPro, et notamment la technologie Intel AMT qui en fait partie, donnent un accès à l'ordinateur même s'il n'est pas allumé.

Bien évidemment, le système doit avoir des composants actifs capables d'assurer une telle possibilité. Il doit être alimenté, autrement dit, le système doit être branché à l'électricité.

Le chipset Intel Q35 Express a été conçu spécialement conformément aux conditions mentionnées, avec un nombre de composants spécialisés : un noyau de gestion (Management Engine, ME) et le contrôleur réseau fonctionnant en tandem avec le chip du niveau PHY Nineveh 82566DM. Il permettait d'obtenir un accès distant aux informations et paramètres AMT stockés dans la mémoire non volatile que l’ordinateur soit allumé ou pas.

La technologie était destinée aux administrateurs système. La fonctionnalité décrite ci-dessus pouvait notamment permettre aux administrateurs distants de manipuler les ordinateurs arrêtés par leurs utilisateurs, où les ordinateurs ayant des problèmes pouvant empêcher le redémarrage (par exemple, en cas de contamination ou d'endommagement du disque dur).

Pour la démonstration, on a choisi deux ordinateurs portables basés sur les processeurs Yonah dont l'un imite l'ordinateur client et l'autre celui de l'administrateur. Les deux ordinateurs ont été liés via l'interface réseau. La machine client a été contaminée par un virus qui a bouleversé le fonctionnement de l'OS de sorte que même les protocoles réseau ne fonctionnent pas.

L'accès aux ressources de l'ordinateur planté à l'aide d'une partie dédiée du canal réseau a été permis grâce à la technologie iAMT qui est supportée au niveau du matériel et ne dépend pas de l'OS utilisé. L'exigence essentielle est que la machine concernée soit opérationnelle côté matériel. Dans notre exemple, l'administrateur a réussi à neutraliser le virus et il a pu envoyer une commande distante pour redémarrer le système client. De plus, dans le réseau de l'entreprise, l'administrateur peut envoyer et installer automatiquement des patchs sur les ordinateurs clients sans déranger l’utilisateur qui ne le voit pas.

https://www.overclockers.ru/hardnews/19175/Intel_demonstriruet_rabotu_iAMT_na_primere_Yonah.html

http://www.thg.ru/mainboard/intel_vpro/print.html

http://compress.ru/article.aspx?id=18538

Il est à noter qu'il est possible de se connecter à une machine distante via VHC même dans le cas où il n'y a pas de pilotes de la carte réseau installés (vPro fonctionne au niveau plus bas que l'OS) et ainsi d'installer tous les pilotes via VHC.

Une autre possibilité est nommée IDE-R et elle permet de démarrer depuis un support externe comme s'il était un disque dur interne. Autrement dit, il est possible de se connecter via VHC, pointer vers une image pour le démarrage et démarrer dans un système opérationnel.

Cela paraît incroyable ! Même si vous avez configuré la protection de votre OS, il est possible de démarrer depuis un OS externe, d'analyser vos données de sorte que votre protection ne s'aperçoive de rien, car votre OS n'est pas chargé !

Le projet Lumières sur la sécurité recommande

Il n'est pas possible de se protéger contre toutes les menaces. Dans certains cas, les menaces restent théoriques. Mais de nouvelles technologies apparaissent presque tous les jours. Les ordinateurs contemporains, les systèmes d'exploitation et des applications ont des fonctionnalités que nous n'utilisons pas. Il est considéré que l'utilisateur ordinaire n'exploite que 20% des possibilités de son logiciel ou de son ordinateur au maximum. Mais même si nous n’avons pas besoin des 80% restants, les fonctions non utilisées peuvent présenter une menace potentielle.

Vous pouvez désactiver la possibilité d'utiliser Intel vPro (si cette fonction est présente sur votre ordinateur) dans les paramètres du BIOS.

![Partagés 4 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

Неуёмный Обыватель

03:41:05 2018-07-20

Bernard

22:21:58 2017-04-17