Ctrl + C, Ctrl + V = MENACE

jeudi 1 mars 2018

Nous faisons tous de temps en temps des copier/coller de phrases depuis des documents ou des sites web. Lumières sur la sécurité a déjà alerté ses lecteurs sur le fait que cliquer sur certains liens peut être dangereux car cela peut entraîner l’exécution d’une autre commande. Mais il s’avère que copier du texte brut peut également représenter une menace.

Les pirates peuvent déceler si un texte a été copié dans le presse-papier depuis la fenêtre du navigateur. Lorsque le code JavaScript détecte que la commande Ctrl+C a été tapée, il attend 800 ms et injecte des données supplémentaires dans le presse-papier. Le navigateur ne sollicite pas la confirmation de l’utilisateur pour la modification du contenu du presse-papier et en mode HTML, le contenu apparaîtra comme la séquence que l’utilisateur s’apprête à copier.

Chacun sait que les sites peuvent surveiller (et bloquer) les tentatives de copie de leur contenu. Mais cette fonction peut également être utilisée pour ajouter des données supplémentaires au presse-papier. Par exemple, certains sites ajoutent un lien à la page sur laquelle le contenu est copié. Et à partir du moment où des données inoffensives peuvent être ajoutées, pourquoi des données malveillantes ne pourraient pas l’être ? Et vous ne vous en rendrez pas compte !

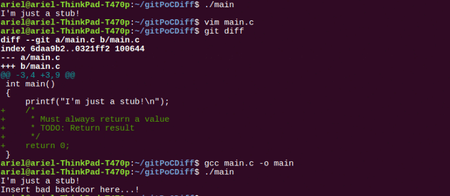

Pour masquer les données ajoutées, les pirates peuvent utiliser des caractères spéciaux. Voici un exemple concernant l’utilitaire vim bien connu des utilisateurs Linux.

Dans sa démo, l’utilitaire donne la possibilité de copier une séquence depuis la fenêtre du navigateur (sélectionnez le texte et tapez Ctrl+C) :

echo "not evil"

Copier les contenus dans la fenêtre du terminal révélera une séquence différente :

echo "evil"\n

Pour masquer le contenu altéré, les pirates peuvent utiliser des commandes comme « clear » et « echo -ne ’\033[1F\033[2K’ ».

Voici un autre exemple :

touch ~/.evil

clear

echo "not evil"

Cela signifie qu’en injectant des commandes dans le texte altéré, un attaquant peut remplacer le texte que vous souhaitez copier par une la séquence qu’il souhaite.

Les options d’attaque sont multiples. De nombreux programmeurs utilisent le système de contrôle de la version git. L’accès au système peut être facilité via un site web.

La description d’une autre attaque a été publiée. Elle montre comment une portion de code sortie grâce à la commande « git dift » (souvent utilisée pour examiner des codes de patch) peut être masquée. En introduisant la séquence d’échappement « [8m » dans le code, un attaquant peut en rendre une partie invisible dans la fenêtre d’un terminal VT100.

Pour les non-programmeurs, la commande printf pourrait afficher la phrase « I’m just a stub! » alors qu’en réalité, c’est "I'm just a stub! Insert bad backdoor here...!". Une partie du texte ne s’affiche pas.

Et cette attaque a été découverte en 2013, mais fonctionne toujours :

Le principe de l’attaque est d’exploiter la confiance des utilisateurs lorsqu’ils copient des exemples de commandes sur des sites.

En utilisant l’élément « span », un attaquant peut pousser un utilisateur non méfiant à copier du texte invisible et lui faire ainsi exécuter une commande arbitraire sur l’ordinateur.

Vous pouvez ouvrir le lien vous-même, copier la séquence qui commence par « git clone » et voir le texte qui sera en réalité copié.

Dans ce cas, seules des balises de mise en forme sont utilisées. Aucun code JavaScript n’est impliqué.

Le projet Lumières sur la sécurité recommande

- Ne croyez pas ce que vous voyez. Avant d’exécuter une partie de code ou de taper sur « Entrée », vérifiez ce que vous allez réellement copié.

- Entrez le texte dans un fichier de texte brut plutôt que sur un document Office ou dans l’invite de commande.

![Partagés 0 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

razgen

23:27:10 2018-08-19

Неуёмный Обыватель

20:20:22 2018-07-17

Bernard

20:41:04 2018-03-01

Par contre effectivement l'utilisation de CTRL+C est plus fréquente et mérite donc une particulière attention