Lancement sous contrôle

jeudi 16 janvier 2020

Commençons par une petite astuce. Vous connaissez sans doute les requêtes du système d'exploitation permettant de sélectionner un programme pour lancer certain type de fichiers. C'est un outil très commode puisque vous pouvez modifier à la volée les programmes définis par défaut y compris selon certaines conditions. Mais il en est de même pour les pirates !

Dans le registre Windows, il existe la clé HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options. La clé permet de définir des débogueurs pour des programmes à lancer de sorte qu'au lancement d'un programme, son déboguer démarre automatiquement. Par exemple, si dans le registre Windows vous créez la clé HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\ххх.exe, et que dans cette clé, un paramètre de chaîne est défini avec la valeur "Debugger"="C:\yyy.exe", en cas de tentative de lancer le fichier xxx.exe, le fichier yyy.exe sera lancé à sa place. Une fois sa tâche terminée, le fichier yyy.exe lance à son tour le fichier xxx.exe.

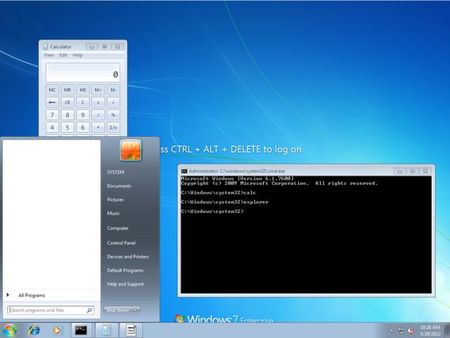

Voulez-vous lancer une calculatrice à la place du Gestionnaire de tâches ?

Ecrivez dans la clé HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe (REG_SZ) le paramètre Debugger avec la valeur "C:\Windows\System32\calc.exe"

Les programmes malveillants agissent de la même manière. Une recherche rapide donne immédiatement un exemple :

Pour assurer l'auto-démarrage et la diffusion,

Modifie les clés de Registre suivantes

[<HKLM>\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Defender.exe] 'debugger' = 'fixmapi.exe'[<HKLM>\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\winmgmnt.exe] 'debugger' = 'fixmapi.exe'[<HKLM>\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\hostdl.exe] 'debugger' = 'fixmapi.exe'[<HKLM>\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\winmgmnt] 'debugger' = 'fixmapi.exe'

Ou bien :

Ensuite, nous redémarrons le système et sur l'écran d'accueil Windows, tapons cinq fois le bouton SHIFT, une fenêtre de la ligne de commande par lequel nous avons remplacé le programme sethc.exe sera lancée. Il est à noter que la ligne de commande sera lancée avec les droits SYSTEM, ainsi nous avons un accès total à l'ordinateur et pouvons lancer tout ce que nous souhaitons, y compris le shell Explorer !

Le projet Lumières sur la sécurité recommande

Bien évidemment qu'une telle action ne peut être exécutée par un programme malveillant que si l'antivirus est désactivé. Comme vous pouvez le voir, il suffit de très peu de temps pour apporter des modifications dans l'OS. Des programmes malveillants parviennent à faire de même si vous avez désactivé votre antivirus pour " un moment " seulement. Voilà pourquoi il ne faut pas désactiver l'antivirus. Même au démarrage du système, lorsque vous souhaitez accélérer le démarrage !

![Partagés 0 fois [Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Nous apprécions vos commentaires

Pour laisser un commentaire, vous devez accéder au site via votre compte sur le site de Doctor Web. Si vous n'avez pas de compte, vous pouvez le créer.

Commentaires des utilisateurs

Bernard

10:05:18 2020-01-21

Vérifier aussi que les mises à jour s’effectuent normalement sans omettre de mettre en place un mot de passe pour rendre impossible la modification des paramètres de votre antivirus

Шалтай Александр Болтай

22:42:23 2020-01-16

Татьяна

21:20:55 2020-01-16

Toma

18:58:16 2020-01-16

Masha

17:52:11 2020-01-16

Dmur

15:11:05 2020-01-16

EvgenyZ

12:39:48 2020-01-16

Неуёмный Обыватель

08:10:13 2020-01-16

Пaвeл

08:05:11 2020-01-16

ka_s

07:23:52 2020-01-16